大家好,我是简书平台上的技术爱好者小李。今天我们要继续深入探讨SQL注入这个话题。在上一篇文章中,我们初步了解了SQL注入的基本概念和原理。今天我们将会进一步探讨SQL注入的常见类型、实际案例以及如何有效地防范这些攻击。希望通过这篇文章,能够帮助大家更好地理解SQL注入,并掌握一些实用的防护技巧。

一、SQL注入的常见类型

SQL注入是一种常见的Web安全漏洞,它允许攻击者通过构造恶意的SQL语句来操纵数据库。根据攻击方式的不同,SQL注入可以分为以下几种类型:

- 基于错误信息的SQL注入: 这种类型的注入依赖于应用程序返回的错误信息。攻击者可以通过分析错误信息来推断出数据库的结构和内容。为了防止这种攻击,我们应该尽量避免在生产环境中显示详细的错误信息,而是使用统一的错误处理机制。

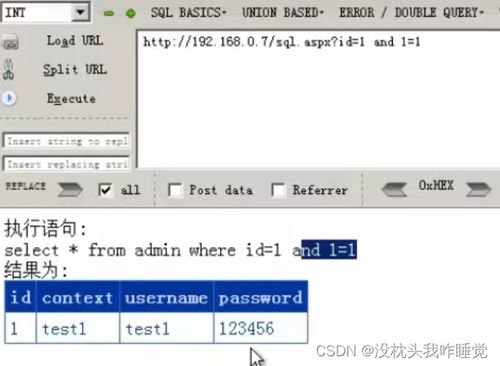

- 联合查询注入: 攻击者通过构造特殊的SQL语句,将多个查询合并为一个查询,从而获取更多的数据。例如,攻击者可以在登录页面输入类似

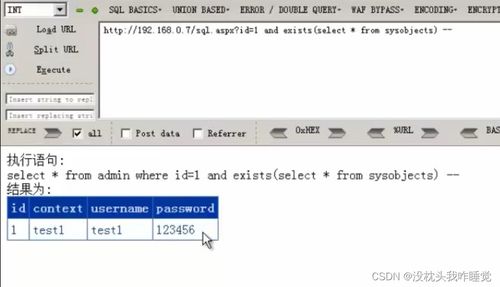

' OR 1=1 --的语句,绕过身份验证。为了防止这种攻击,我们应该使用参数化查询或预编译语句,避免直接拼接用户输入的SQL语句。 - 盲注: 盲注是指攻击者无法直接看到查询结果,但可以通过观察应用程序的行为来推断出数据库的内容。例如,攻击者可以通过时间延迟或布尔条件来判断SQL语句是否执行成功。为了防止盲注,我们应该限制查询的执行时间,并对异常行为进行监控和记录。

- 堆叠查询注入: 堆叠查询注入允许攻击者在同一SQL语句中执行多个查询。例如,攻击者可以在SQL语句中添加

; DROP TABLE users;来删除用户表。为了防止这种攻击,我们应该禁用堆叠查询功能,并严格控制用户权限。

二、SQL注入的实际案例

接下来,我们来看几个真实的SQL注入案例,这些案例不仅展示了SQL注入的危害,也提醒我们在开发过程中要时刻保持警惕。

案例1:Heartbleed漏洞引发的SQL注入攻击

2014年,著名的Heartbleed漏洞被曝光,该漏洞影响了全球数百万个网站。虽然Heartbleed本身是一个SSL/TLS协议的漏洞,但它也为SQL注入攻击提供了可乘之机。攻击者利用Heartbleed漏洞获取了服务器的私钥,进而通过SQL注入攻击窃取了大量的用户数据。这一事件再次提醒我们,安全问题往往不是孤立的,一个小小的漏洞可能会引发连锁反应。

案例2:某知名电商网站的SQL注入漏洞

2018年,某知名电商网站被曝存在SQL注入漏洞,导致大量用户的个人信息泄露。攻击者通过构造恶意的SQL语句,绕过了网站的身份验证机制,成功访问了用户的订单信息和支付记录。这一事件引起了广泛的关注,电商平台也因此受到了严重的声誉损失。为了避免类似事件的发生,我们必须加强对用户输入的验证和过滤,确保每个请求都经过严格的检查。

案例3:某银行系统的SQL注入攻击

2020年,某银行系统遭受了一次大规模的SQL注入攻击,攻击者通过注入恶意SQL语句,篡改了用户的账户余额和交易记录。这次攻击不仅给银行带来了巨大的经济损失,还严重影响了用户的信任。为了防止类似的攻击,银行系统必须采用多层次的安全防护措施,包括防火墙、入侵检测系统、日志审计等。

三、如何防范SQL注入攻击

SQL注入攻击虽然危险,但只要我们采取正确的防护措施,就可以大大降低被攻击的风险。下面我将为大家介绍一些常见的防范方法:

- 使用参数化查询: 参数化查询是防止SQL注入的最佳实践之一。通过将用户输入作为参数传递给SQL语句,而不是直接拼接字符串,我们可以有效避免SQL注入攻击。大多数现代编程语言和框架都支持参数化查询,例如Python的SQLAlchemy、PHP的PDO等。

- 输入验证和过滤: 在接收用户输入时,我们应该对其进行严格的验证和过滤。例如,对于数字类型的输入,我们应该确保其确实是数字;对于字符串类型的输入,我们应该限制其长度,并去除特殊字符。此外,我们还可以使用正则表达式来验证输入的格式。

- 最小权限原则: 数据库用户应该遵循最小权限原则,即只授予其所需的最低权限。例如,如果某个应用程序只需要读取数据,那么我们就应该为其分配只读权限,而不要授予修改或删除数据的权限。这样即使发生SQL注入攻击,攻击者也无法对数据库造成更大的破坏。

- 使用ORM框架: ORM(对象关系映射)框架可以帮助我们更方便地操作数据库,同时也能有效防止SQL注入攻击。ORM框架会自动将对象转换为SQL语句,并对用户输入进行适当的处理。常见的ORM框架有Django ORM、Hibernate等。

- 定期进行安全审计: 安全审计是发现潜在漏洞的重要手段。我们可以通过静态代码分析工具、动态渗透测试等方式,定期检查应用程序的安全性。一旦发现漏洞,我们应该及时修复,并更新相关的安全策略。

- 启用WAF(Web应用防火墙): WAF可以实时监控和过滤HTTP请求,阻止恶意流量进入应用程序。WAF可以根据预定义的规则集,识别并拦截可能的SQL注入攻击。常见的WAF产品有Cloudflare、AWS WAF等。

四、总结与展望

通过今天的分享,相信大家对SQL注入有了更深入的了解。SQL注入作为一种常见的Web安全漏洞,虽然看似简单,但却能给我们的系统带来巨大的威胁。因此,我们必须时刻保持警惕,采取有效的防护措施,确保应用程序的安全性。

在未来的学习和工作中,我们将继续关注SQL注入的最新动态和技术发展,不断完善自己的防护能力。希望今天的分享能够为大家提供一些有价值的参考,也欢迎大家在评论区留言,分享你们的经验和见解。

发表评论 取消回复