在互联网的世界里,安全始终是开发者们最为关心的话题之一。作为一名程序员,我在日常工作中也经常接触到各种安全问题,其中最让我印象深刻的就是SQL注入攻击。今天,我想和大家分享一下我与SQL注入的故事,从入门到防范,希望能给大家带来一些启发。

什么是SQL注入?

SQL注入是一种常见的网络攻击手段,攻击者通过在输入字段中插入恶意的SQL代码,从而绕过应用程序的安全机制,获取数据库中的敏感信息,甚至控制整个数据库。这种攻击方式之所以如此危险,是因为它可以直接影响到数据的完整性和安全性。

记得我第一次接触SQL注入是在大学的一门数据库课程上。当时,老师给我们讲解了SQL的基本语法,并且演示了一个简单的登录系统。这个系统允许用户输入用户名和密码进行登录,而后台则是通过SQL查询来验证用户的身份。然而,老师并没有告诉我们如何防止SQL注入,这为后来的学习埋下了伏笔。

初遇SQL注入

毕业后,我进入了一家初创公司,负责开发一个小型的电商网站。由于公司资源有限,我们并没有太多的时间去深入研究安全问题。于是,我按照之前在学校学到的知识,编写了一个简单的用户注册和登录功能。一切看似都很顺利,直到有一天,一位同事突然告诉我,我们的网站被黑客攻击了!

经过一番排查,我发现攻击者利用了SQL注入漏洞,成功地绕过了我们的登录验证,获取了所有用户的密码。那一刻,我意识到自己犯了一个多么严重的错误。为了修复这个问题,我不得不重新学习SQL注入的相关知识,并采取了一系列措施来加强系统的安全性。

SQL注入的工作原理

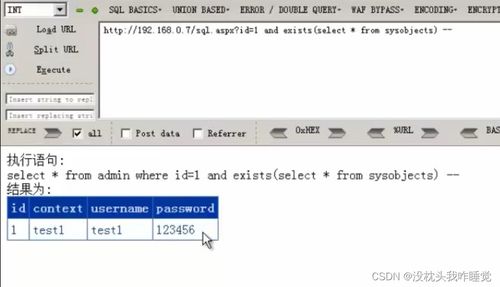

SQL注入的原理其实并不复杂。当用户输入的数据没有经过严格的过滤和验证时,攻击者就可以通过构造特殊的SQL语句,将其插入到查询语句中,从而改变查询的逻辑。例如,假设有一个登录表单,用户需要输入用户名和密码,后台会执行如下SQL查询:

SELECT * FROM users WHERE username = 'user_input' AND password = 'password_input';如果攻击者在用户名字段中输入:' OR 1=1 --,那么查询语句就会变成:

SELECT * FROM users WHERE username = '' OR 1=1 --' AND password = 'password_input';这样一来,查询条件就变成了1=1,即永远为真,导致所有用户的信息都会被返回。这就是SQL注入的基本原理。

如何防范SQL注入

经历了这次教训后,我开始深入研究如何防范SQL注入。以下是一些常见的防范措施:

- 使用预编译语句(Prepared Statements): 预编译语句可以将SQL语句和用户输入分开处理,避免了直接将用户输入嵌入到SQL语句中。大多数现代编程语言和数据库框架都支持预编译语句,例如Java的JDBC、Python的SQLAlchemy等。

- 参数化查询: 参数化查询是另一种有效的防范手段。通过将用户输入作为参数传递给SQL语句,而不是直接拼接字符串,可以有效防止SQL注入。例如,在PHP中可以使用PDO扩展来实现参数化查询。

- 输入验证: 对用户输入进行严格的验证和过滤是非常重要的。可以通过正则表达式、长度限制等方式,确保用户输入符合预期的格式。此外,还可以对特殊字符进行转义,防止它们被解释为SQL语句的一部分。

- 最小权限原则: 数据库账户应该遵循最小权限原则,只授予必要的权限。例如,对于只读操作,可以创建一个只读用户;对于写入操作,可以创建一个具有写入权限的用户。这样即使发生SQL注入,攻击者也无法执行破坏性操作。

- 使用ORM框架: ORM(对象关系映射)框架可以帮助开发者自动处理SQL查询,减少手动编写SQL语句的机会。常见的ORM框架有Django ORM、Hibernate等。这些框架通常内置了防止SQL注入的机制,能够有效提高系统的安全性。

SQL注入的演变与挑战

随着技术的发展,SQL注入攻击也在不断演变。现代的SQL注入攻击不仅限于传统的字符串拼接漏洞,还涉及到更多复杂的场景。例如,时间盲注、布尔盲注、联合查询注入等高级技巧,使得防范SQL注入变得更加困难。

面对这些挑战,我们需要保持警惕,不断学习新的安全技术和最佳实践。同时,也要注重团队合作,定期进行安全审计和漏洞扫描,及时发现并修复潜在的安全隐患。

总结

SQL注入是一个非常重要的安全问题,它不仅会影响到数据的完整性,还可能给企业和用户带来巨大的损失。通过本文的分享,我希望能让更多的人了解SQL注入的危害,并掌握一些基本的防范措施。作为一名程序员,我们应该时刻保持对安全问题的关注,不断提升自己的技术水平,为构建更加安全的互联网环境贡献一份力量。

发表评论 取消回复