大家好,我是小明。最近在学习API开发时,遇到了一个让我头疼不已的概念——OAuth 2.0。说实话,刚开始接触这个名词的时候,我完全摸不着头脑,查了很多资料,看了不少文章,但总觉得还是云里雾里的。直到有一天,我终于找到了一个非常通俗易懂的解释,今天就来和大家分享一下,希望能帮助到同样被这个问题困扰的朋友们。

### 什么是 OAuth 2.0?

首先,我们来聊聊OAuth 2.0究竟是什么。简单来说,OAuth 2.0 是一种授权协议,它允许第三方应用在不暴露用户密码的情况下,获取用户的某些权限。举个例子,你可能经常在登录某个网站时看到这样的提示:“使用微信登录”或“使用微博登录”。这时,你并没有直接把你的微信或微博密码交给这个网站,而是通过OAuth 2.0协议,让这个网站获得了你的部分信息(比如头像、昵称等),而你依然可以保持账户的安全。

### 为什么需要 OAuth 2.0?

在过去,如果你想要在某个网站上使用其他平台的服务,通常的做法是直接输入你的用户名和密码。这种方式虽然简单,但也存在很大的安全隐患。一旦这个网站被黑客攻击,你的账号信息就可能泄露,甚至被用来进行恶意操作。为了避免这种情况,OAuth 2.0 应运而生。

通过OAuth 2.0,第三方应用不再需要知道你的密码,只需要通过授权流程,获得一个临时的访问令牌(Access Token)。这个令牌就像一张入场券,它可以让第三方应用在一定时间内访问你授权的资源,而不会影响到你的主账户安全。

### OAuth 2.0 的工作原理

接下来,我们来看看OAuth 2.0的具体工作原理。为了让大家更容易理解,我用一个日常生活中的场景来比喻:

假设你是一家公司的老板,你想让你的员工去银行取钱。但是你不想把公司的财务章交给他们,因为这太危险了。于是,你决定给员工一张授权书,上面写着:"我是公司老板,授权员工小王在今天下午3点之前,从公司账户中取出5000元用于购买办公用品。"

这张授权书就是OAuth 2.0中的"访问令牌"。银行收到这张授权书后,会核实它的真伪,确认无误后才会允许员工取钱。同样地,在OAuth 2.0中,第三方应用向授权服务器请求访问令牌,授权服务器会验证用户的权限,并发放一个临时的令牌。第三方应用拿到这个令牌后,就可以访问用户授权的资源了。

### OAuth 2.0 的几种常见流程

OAuth 2.0 有多种不同的授权流程,每种流程适用于不同的场景。下面我为大家介绍几种常见的流程:

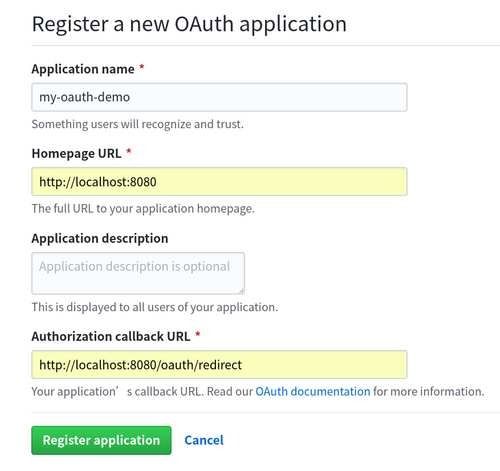

- 授权码模式(Authorization Code): 这是最常用的流程之一,适用于服务器端应用。用户在第三方平台上授权后,平台会返回一个授权码,应用再用这个授权码去换取访问令牌。

- 隐式模式(Implicit Grant): 这种模式适用于前端应用(如浏览器中的JavaScript应用)。用户授权后,平台直接返回访问令牌,省去了中间的授权码步骤。

- 客户端凭证模式(Client Credentials): 这种模式适用于应用之间的通信,不需要用户的参与。应用直接向授权服务器申请访问令牌,服务器验证应用的身份后发放令牌。

- 密码模式(Resource Owner Password Credentials): 这种模式允许用户直接输入用户名和密码,应用通过这些凭据向授权服务器申请访问令牌。虽然这种模式存在一定的安全风险,但在某些特定场景下仍然会被使用。

### OAuth 2.0 的安全性

既然OAuth 2.0这么方便,那它是否足够安全呢?答案是肯定的,但前提是正确使用。OAuth 2.0通过以下几种方式确保了安全性:

- 短生命周期的访问令牌: 访问令牌通常是短时间有效的,过期后需要重新申请。这样即使令牌泄露,也不会造成太大的损失。

- 刷新令牌(Refresh Token): 当访问令牌过期时,应用可以使用刷新令牌来获取新的访问令牌,而不需要用户再次授权。刷新令牌通常比访问令牌更长有效期,但也需要妥善保管。

- 加密传输: OAuth 2.0要求所有通信都通过HTTPS进行,确保数据在传输过程中不会被窃取或篡改。

- 严格的权限控制: 用户可以精细地控制第三方应用能够访问哪些资源,避免不必要的权限泄露。

### 总结

通过今天的分享,相信大家对OAuth 2.0已经有了一个初步的了解。它不仅简化了第三方应用的授权流程,还大大提高了用户账户的安全性。作为一个开发者,掌握OAuth 2.0是非常重要的,尤其是在涉及到用户数据的场景中。希望这篇文章能帮助你更好地理解这个概念,如果有任何问题,欢迎在评论区留言讨论!

发表评论 取消回复