在网络安全的世界里,每一个漏洞都是一场挑战,每一次渗透测试都是一次冒险。作为一名网络安全爱好者,我一直梦想着能够参与到真实的红队渗透项目中。终于,在一次偶然的机会下,我有幸参与了Stapler1项目的前期工作。今天,我想和大家分享这段充满挑战与成长的经历。

初识Stapler1

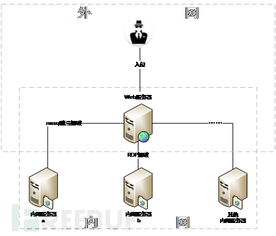

Stapler1是一个模拟真实企业环境的渗透测试项目,旨在测试红队成员的技术水平和应对复杂网络环境的能力。项目背景设定为一家虚构的科技公司,其内部网络结构复杂,涵盖了多个业务系统和服务。作为红队的一员,我们的任务是通过各种手段突破该公司的防御体系,获取敏感信息,并最终提交一份详细的渗透报告。

接到任务后,我感到既兴奋又紧张。兴奋的是,这是我第一次真正接触到如此复杂的渗透测试项目;紧张的是,我知道这将是一场硬仗,任何一个小小的失误都可能导致整个行动失败。为了确保万无一失,我决定从最基础的步骤开始,逐步深入。

信息收集:揭开神秘面纱

渗透测试的第一步是信息收集。我们需要尽可能多地了解目标企业的网络架构、服务器配置、应用程序版本等信息。这些信息不仅有助于我们找到潜在的漏洞,还能帮助我们在攻击过程中避免触发过多的安全警报。

在这个阶段,我使用了多种工具和技术来收集信息。首先,我通过公开渠道(如公司官网、社交媒体、招聘网站等)搜集了大量关于该企业的基本信息。接着,我利用端口扫描工具(如Nmap)对目标网络进行了全面的端口扫描,确定了开放的端口和服务。最后,我通过Web应用扫描工具(如Burp Suite)对企业的Web应用进行了安全评估,发现了几个可能存在漏洞的功能模块。

经过几天的努力,我终于掌握了足够的信息,可以开始下一步的渗透测试了。然而,信息收集只是第一步,真正的挑战还在后面。

漏洞挖掘:寻找突破口

有了初步的信息后,接下来的任务是寻找并利用目标系统中的漏洞。这个过程需要耐心和技巧,因为并不是每个漏洞都能轻易被发现,更不用说成功利用了。为了提高成功率,我决定从以下几个方面入手:

- Web应用漏洞:根据之前的信息收集结果,我发现目标企业的Web应用存在一些常见的漏洞,如SQL注入、跨站脚本攻击(XSS)等。我首先尝试了SQL注入攻击,通过构造恶意SQL语句,成功绕过了登录验证,获得了管理员权限。这一发现让我信心大增,也为后续的渗透提供了便利。

- 弱密码与默认配置:在对企业内部服务器进行进一步分析时,我发现某些设备仍然使用了默认的用户名和密码。虽然这些设备并不直接暴露在外网,但一旦被攻破,就可能成为内网渗透的跳板。我利用这些弱密码成功登录了几台服务器,并进一步获取了更多的内部信息。

- 未授权访问与文件上传:在对企业的文件服务器进行测试时,我发现了一个未授权访问的漏洞,可以通过特定的URL直接访问服务器上的敏感文件。此外,我还发现了一个文件上传功能,允许用户上传任意文件。我利用这一漏洞上传了一个恶意脚本,成功在服务器上执行了命令,进一步扩大了我的控制范围。

通过这些努力,我逐渐找到了多个可以利用的漏洞,并成功进入了企业的内部网络。然而,这仅仅是渗透测试的一部分,真正的挑战在于如何在不被发现的情况下完成任务。

横向移动:深入敌后

进入企业内部网络后,我的下一个目标是横向移动,寻找更多有价值的资产。为了做到这一点,我首先需要提升自己的权限。通过利用之前发现的漏洞,我成功提权为域管理员,获得了对整个企业网络的完全控制权。

接下来,我开始对企业内部的关键系统进行深入分析。我使用了一些常用的渗透工具(如Mimikatz、BloodHound等)来提取密码哈希、查找高权限账户,并绘制出企业的域控结构图。通过这些工具,我发现了多个高价值的目标,包括财务系统的数据库、HR系统的员工信息库等。

为了确保行动的隐蔽性,我在每一步操作中都尽量减少痕迹。例如,我使用了内存取证技术来提取密码哈希,而不是直接读取文件;我通过加密通道传输数据,避免被网络监控系统捕获;我还定期清理日志,防止留下任何可疑的记录。

总结与反思

经过数周的努力,我终于完成了Stapler1项目的渗透测试。这次经历不仅让我学到了很多新的技术和技巧,也让我更加深刻地认识到网络安全的重要性。在现实世界中,企业和个人的网络安全意识仍然相对薄弱,许多系统存在严重的安全隐患。作为一名网络安全从业者,我深知自己的责任重大,不仅要不断提升技术水平,还要积极推广网络安全知识,帮助更多的人保护自己的数字资产。

未来,我将继续投身于网络安全领域,迎接更多的挑战。希望我的经验能够给那些同样热爱网络安全的朋友们带来一些启发和帮助。

发表评论 取消回复